近期,網絡安全領域引發了一場關于網絡操作系統鏡像分發工具iVentoy的討論。這款由知名開源工具Ventoy作者于去年6月推出的新項目,旨在通過網絡傳輸操作系統鏡像,實現多臺設備的系統啟動與安裝,其便捷性備受關注。然而,5月7日發布的一篇技術博客指出,iVentoy的1.0.2版本存在潛在安全問題,引起了用戶和業內人士的廣泛關注。

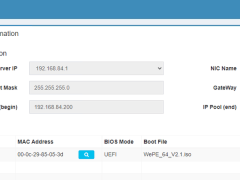

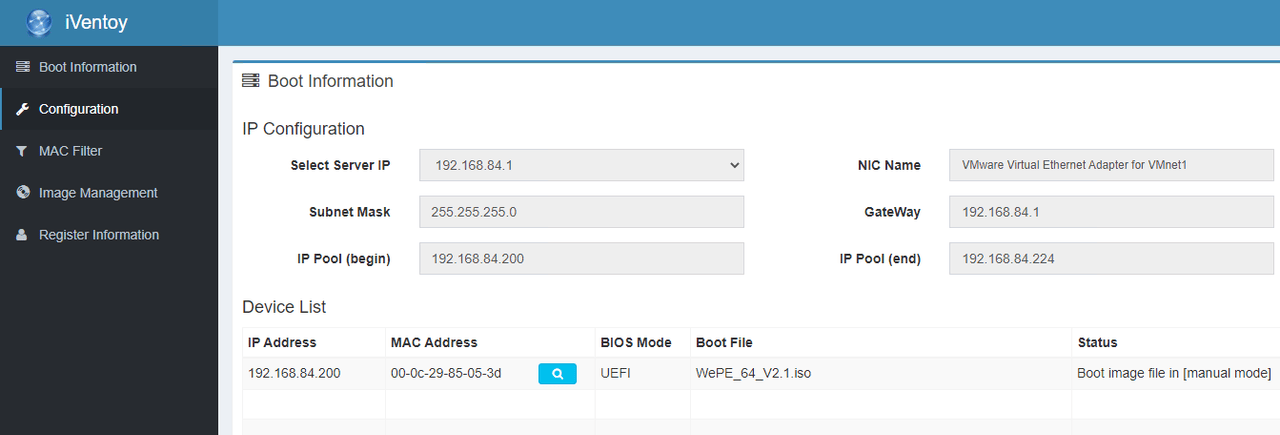

據了解,iVentoy作為PXE服務器的增強版,支持x86 Legacy BIOS、IA32 UEFI、x86_64 UEFI和ARM64 UEFI等多種啟動模式,能夠兼容超過110種操作系統,包括Windows、Linux和VMware等。其操作簡便,管理員只需將ISO鏡像放置到指定目錄,客戶端便可通過PXE啟動方式加載系統鏡像進行安裝,這一特點使其在市場上獲得了不少青睞。

然而,近日一些用戶在GitHub及Reddit平臺上反饋稱,在Windows系統下安裝iVentoy 1.0.2版本時,發現該工具會加載未經驗證的內核驅動,并附帶一個名為“JemmyLoveJenny EV Root CA0”的自簽名證書。這些文件在VirusTotal平臺上被標記為可疑,同時Windows Defender也發出了警告提示,引發了用戶對iVentoy安全性的擔憂。

面對這一質疑,iVentoy的開發者Hailong Sun(網名longpanda)迅速作出回應。他解釋說,問題源于工具在WinPE環境中使用了開源項目httpdisk的驅動來實現網絡掛載ISO鏡像。由于Windows系統要求驅動必須經過簽名,他曾嘗試采用已簽名的httpdisk驅動版本,但遺憾的是,新版Windows不再接受該簽名。為了解決這個問題,他最終選擇以測試模式啟動WinPE來繞過簽名檢查。

同時,Hailong Sun強調,這些未簽名的驅動僅在內存中運行,并不會寫入最終的操作系統。他還透露,在最新發布的1.0.21版本中,已經移除了涉及問題的驅動代碼和證書調用邏輯,從而消除了潛在的安全隱患。

此次事件再次提醒了廣大用戶,在選擇和使用開源工具時,需要謹慎評估其安全性。同時,對于開發者而言,也需要在追求功能便捷性的同時,更加注重產品的安全性和穩定性。