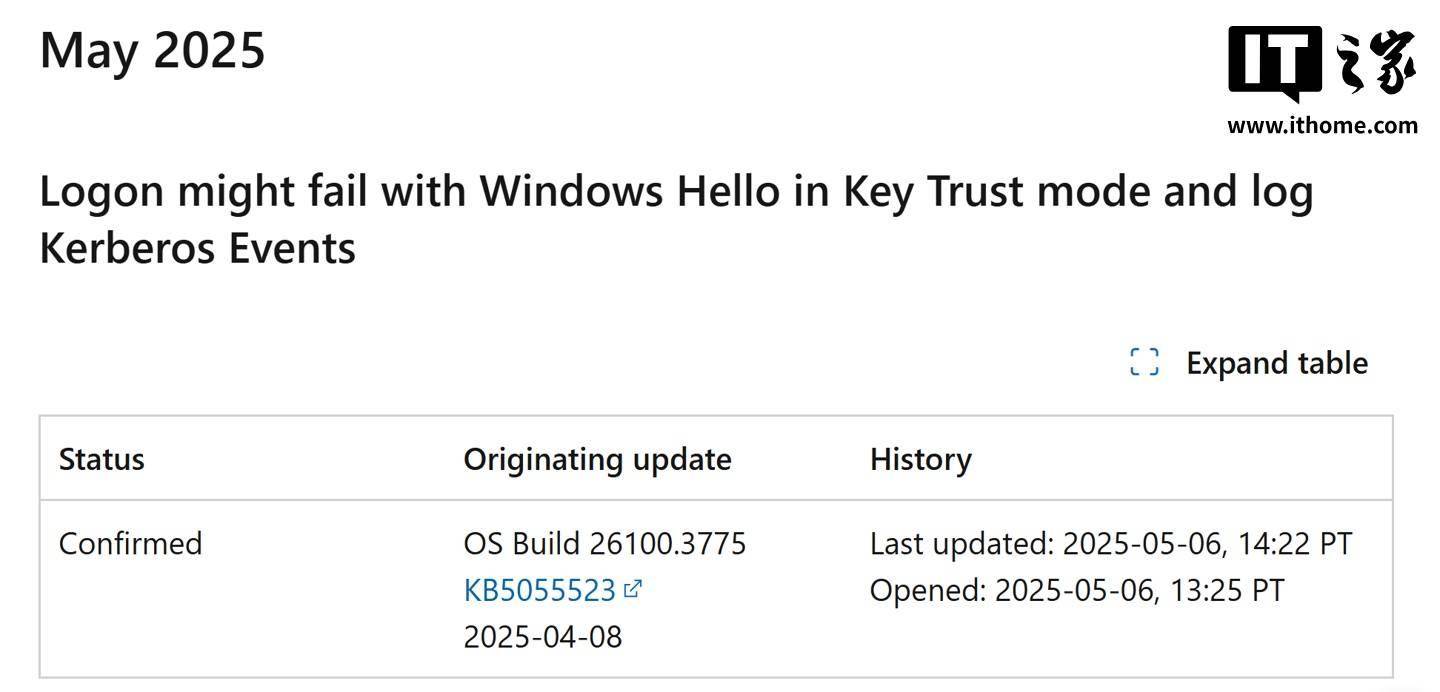

微軟近期在其官方更新日志中,再度確認了4月份發布的累積更新存在技術缺陷,這一消息引發了廣泛關注。具體而言,這次更新問題影響了多個Windows Server版本,導致用戶在使用Windows Hello Kerberos認證時遭遇障礙。

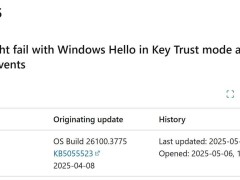

早在4月10日,就有報告指出,安裝KB5055523更新后的Windows 11 24H2和Windows Server 2025系統,用戶無法通過Windows Hello進行登錄。這一發現迅速引起了用戶和業內人士的關注。

隨著調查的深入,微軟在最新的日志文件中詳細列出了受影響的Windows Server版本,包括Windows Server 2025(KB5055523)、Server 2022(KB5055526)、Server 2019(KB5055519)和Server 2016(KB5055521)。這些版本的服務器在安裝了4月份的累積更新后,都出現了類似的認證問題。

微軟進一步披露,問題的根源在于Active Directory域控制器(DC)在處理依賴證書的Kerberos登錄或委托時出現了故障。這一故障直接影響到了Windows Hello for Business(WHfB)Key Trust環境和設備公鑰認證(Machine PKINIT)場景。Kerberos公鑰加密初始認證(Kerberos PKINIT)和基于證書的用戶服務委托(S4U)等協議也因此受到了影響。智能卡認證和第三方單點登錄(SSO)等依賴Kerberos認證的服務也未能幸免。

據微軟解釋,這一問題的出現與針對Kerberos權限提升漏洞(CVE-2025-26647)的安全補丁(KB5057784)有關。自4月份更新后,域控制器驗證Kerberos認證證書的方式發生了改變,導致證書鏈驗證失敗。這直接導致了用戶在使用Kerberos認證時遇到困難。

針對這一問題,微軟為用戶提供了臨時解決方案。用戶可以通過將注冊表值AllowNtAuthPolicyBypass設為“1”,來避免登錄失敗的問題。盡管這樣做會導致系統日志中反復記錄事件ID 45,但用戶的登錄操作仍然可以成功。而如果將此值設為“2”,則登錄將直接失敗,并記錄事件ID 21。微軟建議用戶在沒有更好的解決方案之前,先采用這一臨時措施來保障系統的正常使用。