近期,安全研究界曝光了一起針對微軟Visual Studio Code(VS Code)插件庫的重大安全事件。黑客利用該平臺,上傳了大量惡意插件,對不慎安裝的開發(fā)者設(shè)備構(gòu)成了嚴(yán)重威脅。

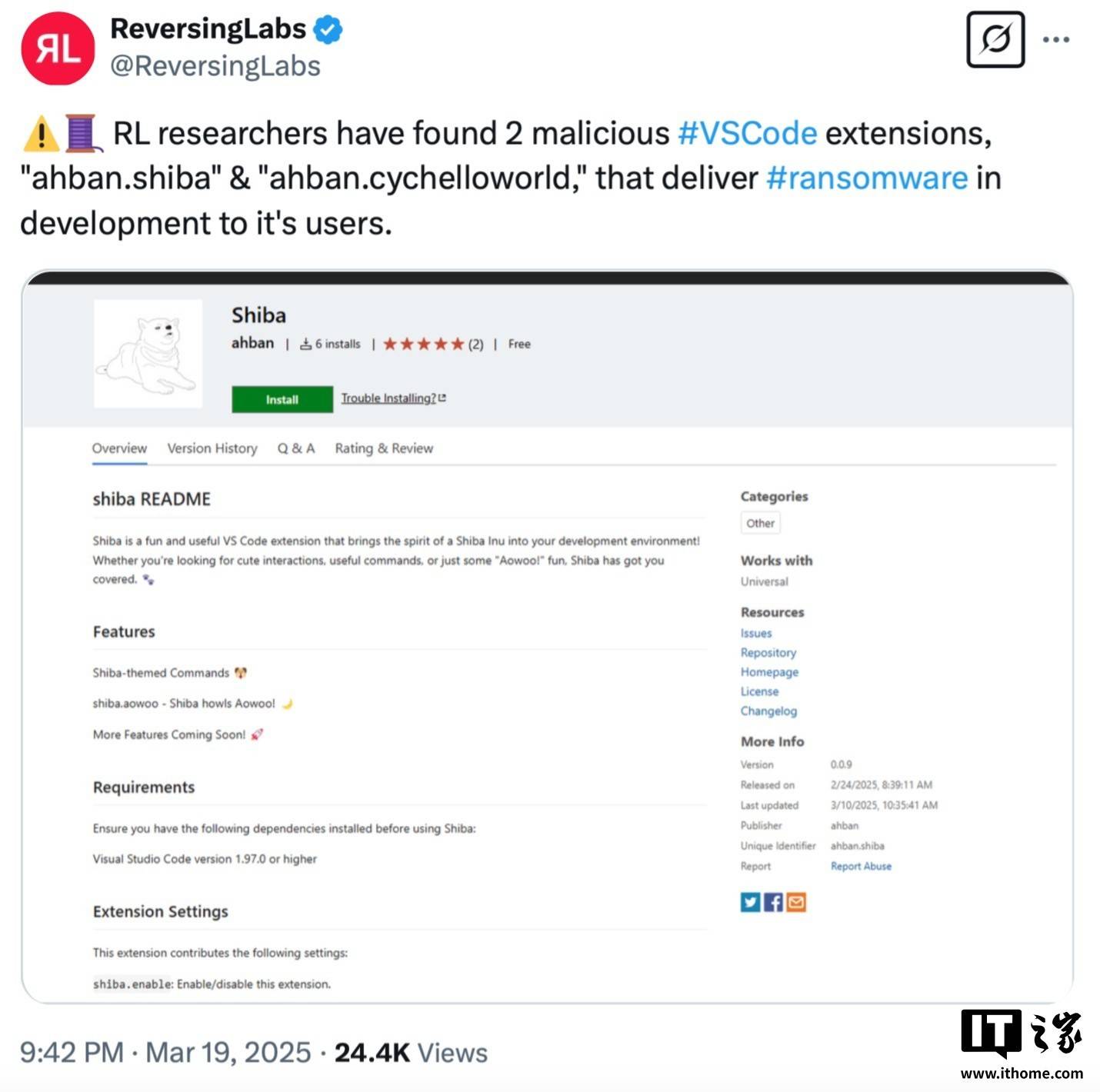

據(jù)安全研究機(jī)構(gòu)深入調(diào)查,兩款名為“ahban.shiba”和“ahban.cychelloworld”的插件被確認(rèn)為主要惡意源頭。這些插件在安裝后,會(huì)悄無聲息地激活隱藏的惡意腳本,通過黑客控制的C2服務(wù)器下載并執(zhí)行PowerShell腳本,從而在受害者設(shè)備上部署勒索軟件。

該勒索軟件采取了一種獨(dú)特的攻擊方式:在受害者的桌面上創(chuàng)建一個(gè)名為“testShiba”的文件夾,并將用戶的文件加密后復(fù)制至此。當(dāng)用戶試圖訪問該文件夾時(shí),會(huì)遭遇黑客精心設(shè)計(jì)的勒索提示,要求支付相當(dāng)于一個(gè)虛擬貨幣單位的贖金以換取解密密鑰。

令人擔(dān)憂的是,這些惡意插件在VS Code插件庫上架長達(dá)近四個(gè)月之久,才最終被安全研究人員發(fā)現(xiàn)并揭露。安全專家Italy Kruk透露,他早在去年11月底就已注意到“ahban.cychelloworld”插件的異常行為,并向微軟提交了詳細(xì)報(bào)告。遺憾的是,微軟當(dāng)時(shí)并未立即采取行動(dòng)。

在此期間,黑客不僅對這款惡意插件進(jìn)行了五次版本更新,而且每次更新都成功通過了微軟的安全審核流程。這一連串的事件引發(fā)了安全界的廣泛關(guān)注和深刻反思。Italy Kruk呼吁微軟重新審視并加強(qiáng)其插件審核機(jī)制,以有效防范未來類似的安全事件。