隨著云計算、虛擬化、大數據、物聯網等新興技術的迅猛發展,企業IT架構正在從“有邊界”向“無邊界”轉變,傳統的安全邊界逐漸瓦解,與此同時,秉承“去邊界化”安全理念的零信任逐漸進入人們的視野,成為解決新時代網絡安全問題的新理念、新架構。

一、“零信任”安全的發展歷程

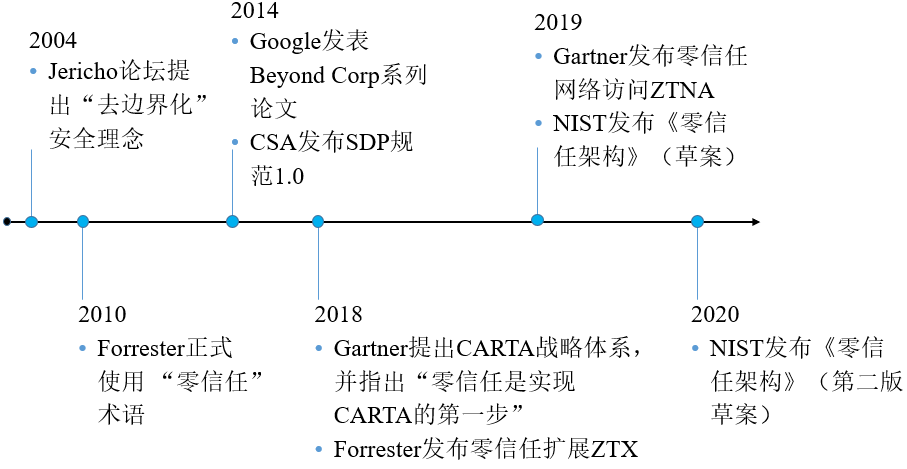

2004年,一批IT安全管理者在Jericho論壇提出,在復雜的企業IT網絡中,傳統的網絡邊界正在消失,防火墻和其他邊界網關已成為阻礙電子商務發展的絆腳石,在建設企業網絡時應該消除這種邊界(即“去邊界化”)。但反對者認為這是一種令人非常困惑的做法,“去邊界化”后,網絡安全防護體系該如何構建呢?這在當時是一個難以回答的問題。

2010年,Forrester分析師約翰·金德維格提出“零信任”概念,為業界勾勒了零信任安全的藍圖,自此,越來越多的網絡安全專家開始將目光轉向“零信任”。2020年2月,美國國家標準與技術研究院發布《SP800-207:Zero Trust Architecture》(第二版草案),標志著“零信任”從理念走向工程實踐甚至標準化。縱觀零信任安全從萌芽到逐漸成熟,“邊界問題”一直是零信任致力要解決的核心問題,也是理解“零信任”關鍵。

二、圍繞IT資產,重構安全邊界

在傳統基于邊界安全模型的IP網絡中,安全邊界與網絡邊界是重疊的。企業IT網絡建設時,首先考慮如何通過基礎網絡和業務系統建設滿足企業的業務需要,然后再按照網絡安全策略的總體要求,在網絡邊界上部署相應的安全設備,形成安全邊界。也就是說,網絡建設的總體進度表現為“先暢通,后安全”,安全邊界疊加在網絡邊界之上。

另外,基于邊界安全模型的網絡安全產品過于關注對界外(Outside-In)攻擊的防范,天生具有“防外不防內”的基因缺陷,導致它們無力應對來自網絡內部的界內(Inside-Out)攻擊。一旦攻擊者突破邊界或內網中出現了惡意用戶,則邊界對他們形同虛設。

基于邊界的網絡安全模型的特點是部署簡單,安全建設成本低,但邊界位置不夠靈活,一旦受保護資源或攻擊者的位置發生變化,則安全邊界無法對敏感資產提供任何保護。這也是Jericho論壇認為邊界網關已經過時的一個主要原因,但遺憾的是他們雖然意識到要消除邊界網關,但卻沒能提出如何重建安全邊界。

從訪問控制的本質上來看,無論采取何種網絡安全架構,都需要在訪問主體與客體之間設置一道“隔離柵欄”(即安全邊界),以便對受保護資源實施訪問控制。當主、客體位置相對固定且可以形成穩定邊界時,基于邊界的安全模型當然可以勝任。但是隨著IT資源的外遷“云化”,當主、客體位置可以發生變化且可能隨時發生變化時,緊密圍繞敏感資源,建設動態可控的“數字化”安全邊界就成了唯一的解決方案。

三、丟掉信任幻想,邊界隨資源而生

IP網絡中的“信任”如同網絡中的其他弱點一樣,應當逐漸地被消除掉。“零信任”的理念從邊界模型“信任但驗證”轉換到“永不信任,持續驗證”的模式,其主旨是消除網絡內不合理的信任關系。NIST提出,“零信任”安全的網絡設計下要遵循以下七點基本原則:

① 網絡中所有的數據源和計算服務都被認為是資源,包括用戶、設備、數據、服務等;

② 資源之間的所有通信都必須滿足相應的安全要求(身份鑒別、機密性、完整性保護等),而且與資源的網絡位置無關;

③ 對每個資源的訪問授權均以一次訪問會話為周期,當且僅當請求方通過身份認證后,方可授予其最小訪問權限(遵循最小權限原則);

④ 對資源的訪問授權是通過動態策略決定的,影響策略判決結果的因素包括用戶身份、應用/服務、目標資源的狀態,以及與安全態勢相關的行為或環境因素等;

⑤ 企業持續監控和測量所有IT資產的安全狀態,以便對處于不同安全態勢下的資源采用不同的安全策略;

⑥ 所有資源的認證、授權是動態完成的,并且必須在允許訪問前完成;

⑦ 企業盡可能收集IT資產的實時狀態數據(如網絡流量、訪問請求的元數據),以便評估網絡的安全態勢。

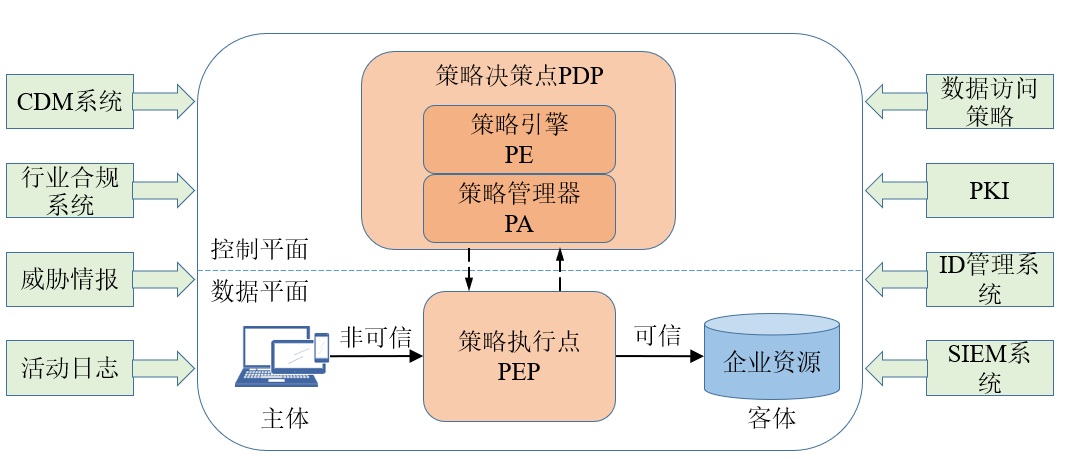

上述原則是零信任網絡的頂層設計原則,其對資源的定義隱含了在零信任架構下,安全邊界的位置以及所保護的對象(即資源)的粒度。為了實現零信任的安全邊界,NIST提出了零信任架構的三種實施途徑:

l 采用增強的身份管理系統。將訪問主體的身份作為創建資源訪問策略的關鍵因素,對資源的訪問策略取決于主體的權限,但發起設備、資產狀態等因素可能影響最終的授權級別。

l 采用微隔離(Micro-Segmentation)。將受保護資源(組)劃入特定的隔離網段,并通過安全網關(如由NGFW充當PEP)對該網段進行保護,要求安全網關具備“快速重配置”能力,以便能夠實時響應工作流的變化和網絡威脅。

l 采用軟件定義邊界(SDP)。利用SDN的思想,在底層基礎網絡上構建覆蓋(Overlay)網絡。網絡控制器(由PA擔任)按照PE的策略判決結果重新配置網絡,訪問請求通過由PA管理的PEP進行轉發。

四、選擇零信任,助力IT資產安全

由于TCP/IP協議自身的缺陷,試圖在網絡實體之間建立信任關系是非常困難的,網絡實體的標識問題、公信的第三方缺失等都在阻礙信任評估體系的建設,最終導致實體間缺少建立信任的基礎。

零信任作為一種概念、模型、體系框架,放棄了“邊界”安全模型中不安全的信任假設,重新審視IT資源網中信任關系的建立、維系方式,通過改變網絡資源的訪問方式,減少暴露面和攻擊面,為企業網絡重建基于策略(按需、動態地)的安全邊界,使網絡安全管理能夠更靈活地應對各個復雜的網絡變化和事件。

零信任主要價值是指導安全體系規劃建設,是對當前企業級網絡發展趨勢的回應。隨著企業辦公場景越來越多樣化,業務上云趨勢加快,傳統基于邊界防御以及默認信任內網的安全建設方式將難以有效應對挑戰,企業將越來越認可零信任“永不信任、持續驗證”對企業網絡安全建設的價值,零信任將成為網絡安全未來發展的重要方向。

本文首發于【權說安全】公眾號。